Instalando Tails a partir de um Debian ou Ubuntu usando a linha de comando e GnuPG

Você precisa de

1 pendrive USB

Exclusivo para o Tails!

8 GB no mínimo

Seu Tails primário

1 pendrive USB

Todos os dados serão apagados!

8 GB no mínimo

Windows 7

ou mais recente

macOS 10.10

Yosemite

ou mais recente

Linux

qualquer distribuição

Debian

Ubuntu

ou uma distribuição derivada

Um outro Tails

Pendrive USB ou DVD

Processador Intel

not Apple processor

Um smartphone

ou uma impressora

para acompanhar as instruções

1 hora no total

½ hora

¼ de hora

1.9 GB para baixar

½ hora para instalar

½ hora para atualizar

To learn about the processor in your Mac, choose Apple menu ▸ About This Mac and check the Processor or Chip information.

If your Mac has an Apple chip, Tails won't work.

Making Tails work on Apple chips represents a massive engineering challenge.

The Asahi Linux project is working on support for Apple chips in Linux. Support for Apple chips in Debian is following along, but it is not complete yet.

You can track our own experiments on #10972.

Requisitos de sistema detalhados e hardware recomendado.

Resumo

Tails works on:

- Na maioria dos computadores PC com menos de 10 anos de idade

- Em alguns computadores Mac antigos que possuem processador Intel

Tails does not work:

- Newer Mac computers with an Apple processor (M1, M2, and so on)

- Smartphones ou tablets

- Raspberry Pi

Tails might not work on:

Some older computers, for example, if they don't have 3 GB of RAM.

Alguns computadores mais novos se, por exemplo, sua placa de vídeo for incompatível com Linux. Placas Nvidia e AMD Radeon em geral não funcionam no Tails.

Veja nossa lista de problemas conhecidos de compatibilidade de hardware.

Requisitos detalhados de hardware

A USB stick of 8 GB minimum or a recordable DVD.

Todos os dados no pendrive USB ou no DVD são perdidos ao instalar Tails.

The ability to start from a USB stick or a DVD reader.

Um processador x86-64 IBM PC compatível de 64-bits.

Tails não funciona em Arquitetura ARM nem em processadores PowerPC.

Tails não funciona com computadores 32-bits desde o Tails 3.0 (junho de 2017).

3 GB of RAM to work smoothly.

Tails can work with less than 3 GB RAM but might experience reduced performance, instability, or crashes.

Hardware recomendado

Os modelos de laptop evoluem rápido demais para que possamos manter uma lista atualizada de hardware recomendado. Abaixo estão algumas orientações caso você ou sua organização estejam condierando adquirir um laptop dedicado a rodar o Tails.

Para PC

Evite modelos "gamer" com placas de vídeo Nvidia ou AMD Radeon.

Considere a possibilidade de comprar um laptop recondicionado de alguma série (profissional) topo de linha. Eles são baratos e vão durar mais do que se você comprar laptopos novos mas de baixa qualidade.

Por exemplo, a série Lenovo ThinkPad funciona bem com Tails, incluindo os modelos X250, X1 Carbon, T440, T480 e T490.

Se você vive em uma pate do mundo onde comprar laptops recondicionados não é comum, dê uma olhada no eBay e Amazon. A Amazon oferece a Garantia Renovada Amazon de 90 dias.

Considere a possibilidade de comprar um laptop novo de fornecedores que garantam a compatibilidade com Linux e Tails, tais como ThinkPenguin.

Para Mac

Infelizmente, nós não sabemos de nenhum modelo de Mac que funciona bem com Tails e consegue rodar a versão mais recente do macOS.

Seus passos

Baixe o Tails

Baixe o Tails

Baixe a atualização

Verifique seu download

Verifique seu download

Verifique seu download

Reinicie no outro Tails

Baixe o Rufus

Instale balenaEtcher

Baixe o Rufus

Instale balenaEtcher

Install Tails using Rufus

Instale Tails usando balenaEtcher

Instale Tails usando GNOME Disks

Instale Tails usando dd

Install intermediary using Rufus

Instale o intermediário usando balenaEtcher

Instale o intermediário usando GNOME Disks

Instale o intermediário usando GNOME Disks

Reinicie no seu pendrive USB com Tails

Reinicie no intermediário

Reinicie no intermediário

Instale Tails clonando

Upgrade your primary Tails by cloning

Reinicie no seu novo Tails

Boas-vindas ao Tails!

Warnings: Tails is safe but not magic!

Tails é mais seguro do que qualquer sistema operacional comum. Apesar disso, nem o Tails nem qualquer outro programa ou sistema operacional pode te proteger de tudo - mesmo que finjam poder.

As recomendações abaixo te trarão ainda mais segurança, especialmente se você estiver sob grande risco.

Protegendo sua identidade durante o uso do Tails

Tails é feito para esconder sua identidade.

Mas algumas das suas atividades podem acabar revelando a sua identidade:

- Compartilhar arquivos com metadados, como data, hora, local e informações sobre o dispositivo

- Usar Tails para mais de um objetivo por vez

Limitações da rede Tor

Tails usa a rede Tor porque é a mais forte e popular rede para se proteger de vigilância e censura.

Mas a rede Tor é limitada caso você precise:

- Esconder o fato de que você está usando Tor e Tails

- Proteger suas comunicações online de atacantes determinados e habilidosos

Reduzindo riscos ao usar computadores não confiáveis

Tails pode ser executado com segurança em um computador que esteja com vírus.

Mas Tails pode acabar não te protegendo se:

- For instalado a partir de um computador infectado

- For executado em um computador com BIOS, firmware ou hardware comprometidos

Pelo fato de que você sempre tem que adaptar suas práticas de segurança digital para necessidades e ameaças específicas, recomendamos que você aprenda mais fazendo a leitura dos seguintes guias:

Verificando a chave de assinatura do Tails

Caso você já tenha certificado a chave de assinatura do Tails com a sua própria chave, você pode pular este passo e começar a [[baixar e verificar a imagem USB|expert#download.

Neste passo, você vai baixar e verificar a Chave de assinatura do Tails, que é a chave OpenPGP usada para assinar criptograficamente a imagem USB do Tails.

Para seguir estas instruções você tem que ter sua própria chave OpenPGP.

Para aprender como criar uma chave OpenPGP, veja Gerenciando Chaves OpenPGP, documentação mantida por Riseup.

Esta técnica de verificação utiliza a Rede de Confiança OpenPGP e a certificação feita na chave de assinatura do Tails por desenvolvedores oficiais do Debian.

Import the Tails signing key in your GnuPG keyring:

wget https://tails.net/tails-signing.key

gpg --import < tails-signing.key

Instale o chaveiro do Debian. Ele contém as chaves OpenPGP de todos os desenvolvedores Debian:

sudo apt update && sudo apt install debian-keyring

Importe para o seu chaveiro a chave OpenPGP de Chris Lamb, um ex-líder do projeto Debian, a partir do chaveiro do Debian:

gpg --keyring=/usr/share/keyrings/debian-keyring.gpg --export chris@chris-lamb.co.uk | gpg --import

Verifique as certificações feitas na chave de assinatura Tails:

gpg --keyid-format 0xlong --check-sigs A490D0F4D311A4153E2BB7CADBB802B258ACD84F

Na resposta desse comando, procure pela seguinte linha:

sig!2 0x1E953E27D4311E58 2020-03-19 Chris Lamb <chris@chris-lamb.co.uk>Aqui, o termo

sig!2significa que Chris Lamb verificou e certificou, com sua própria chave, a chave de assinatura do Tails, e que se trata de uma verificação de "nível 2".Também é possível verificar certificações feitas por outras pessoas. Seus nomes e endereços de email aparecem na lista de certificação, se você tiver elas adicionadas ao seu chaveiro.

Se a verificação da certificação falhar, então você talvez tenha baixado uma versão maliciosa da chave de assinatura Tails ou as nossas instruções podem estar desatualizadas. Por favor entre em contato conosco.

A linha

175 signatures not checked due to missing keys(ou algo semelhante) refere-se às certificações (também chamadas de assinaturas) feitas por outras chaves públicas que não estão no seu chaveiro. Isso não é um problema.Certifique a chave de assinatura Tails com a sua própria chave:

gpg --lsign-key A490D0F4D311A4153E2BB7CADBB802B258ACD84F

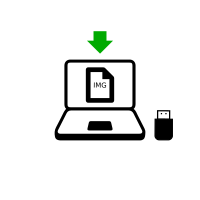

Baixar Tails

Baixe a imagem USB:

wget --continue https://download.tails.net/tails/stable/tails-amd64-7.5/tails-amd64-7.5.img

Verifique o seu download

Nessa etapa, você vai verificar seu download usando a chave de assinatura Tails.

Baixe a assinatura da imagem USB:

wget https://tails.net/torrents/files/tails-amd64-7.5.img.sig

Verifique que a imagem USB foi assinada com a chave de assinatura Tails:

TZ=UTC gpg --no-options --keyid-format long --verify tails-amd64-7.5.img.sig tails-amd64-7.5.img

A resposta desse comando deve ser o seguinte:

gpg: Signature made Wed Feb 25 13:06:03 2026 UTC

gpg: using EDDSA key CEB36DE785728E708F593B75C69FF0E4C08F8209

gpg: Good signature from "Tails developers <tails@boum.org>" [full]

gpg: aka "Tails developers (offline long-term identity key) <tails@boum.org>" [full]

Verifique nessa resposta que:

As datas da assinatura são as mesmas.

A assinatura está marcada como

Good signature(boa assinatura) pois você certificou a chave de assinatura do Tails usando a sua própria chave.

Instale o Tails usando dd

Tenha certeza que o pendrive USB no qual você deseja instalar Tails esteja desconectado.

Execute o seguinte comando:

ls -1 /dev/sd?

Ele vai listar os dispositivos de armazenamento do sistema. Por exemplo:

dev/sdaConecte o pendrive USB no qual você deseja instalar Tails.

All the data on this USB stick will be lost.

Some data might still be recovered using advanced forensics tools.

Execute novamente o mesmo comando:

ls -1 /dev/sd?

Seu pendrive USB deve aparecer como o novo dispositivo na lista.

/dev/sda /dev/sdbAnote o nome de dispositivo do seu pendrive USB.

Nesse exemplo, o nome de dispositivo do pendrive USB é

/dev/sdb. O seu pode ser diferente.Se você não tiver certeza sobre o nome de dispositivo, você deve parar se não você corre o risco de sobrescrever qualquer disco rígido no sistema.

Execute the following commands to copy the USB image that you downloaded earlier to the USB stick. Replace:

tails.img com o caminho para a imagem USB

dispositivo com o nome do dispositivo encontrado na etapa 5

dd if=tails.img of=dispositivo bs=16M oflag=direct status=progress

Você deve ver algo como isso:

dd if=/home/user/tails-amd64-3.12.img of=/dev/sdb bs=16M oflag=direct status=progress

Se nenhuma mensagem de erro aparecer, Tails está sendo copiado para o pendrive USB. A cópia demora algum tempo, geralmente alguns minutos.

Se você receber o erro

Permission denied(permissão negada), tente novamente adicionandosudono início do comando:sudo dd if=tails.img of=device bs=16M oflag=direct status=progress

A instalação estará completa depois que o prompt de comando reaparecer.

Muito bem!

Você acaba de instalar Tails no seu pendrive USB.

No próximo passo você fará com que seu computador inicie a partir desse pendrive USB.

Pode ser que o Tails não funcione no seu computador, então boa sorte!

Se você já estiver no outro Tails, vá diretamente para a etapa 3: Verifique que o outro Tails está atualizado.

Abra estas instruções em outro dispositivo

No próximo passo, você irá desligar o computador. Para que você possa em seguida acompanhar o resto das instruções, você pode fazer um dos seguintes:

Escanear este QR code usando seu celular ou tablet:

Imprimir essas instruções em papel.

Anotar a URL dessa página:

https://tails.net/install/windows/index.pt.html?back=1

https://tails.net/install/mac/index.pt.html?back=1

https://tails.net/install/linux/index.pt.html?back=1

https://tails.net/install/expert/index.pt.html?back=1

https://tails.net/install/clone/pc/index.pt.html?back=1

https://tails.net/install/clone/mac/index.pt.html?back=1

https://tails.net/doc/upgrade/tails/index.pt.html?back=1

https://tails.net/doc/upgrade/windows/index.pt.html?back=1

https://tails.net/doc/upgrade/mac/index.pt.html?back=1

https://tails.net/doc/upgrade/linux/index.pt.html?back=1

https://tails.net/doc/upgrade/clone/index.pt.html?back=1

Reinicie no Tails intermediário

Reinicie no outro Tails

Reinicie no seu pendrive USB Tails

Faça o computador iniciar no pendrive USB

-

Certifique-se de ter instalado Tails usando uma das seguintes formas:

Clique no botão .

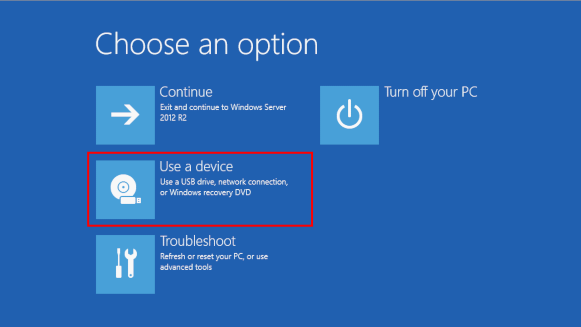

Pressione e segure a tecla Shift enquanto você escolhe o botãoLigar/Desligar ▸ Reiniciar.

Na tela que diz Escolha uma opção, escolha Usar um dispositivo.

Se a tela que diz Escolha uma opção se a opção Use um dispositivo não aparecerem, consulte as instruções para iniciar o Tails usando a tecla do Menu de Boot.

Na tela de Usar um dispositivo, escolha Menu de Boot.

O Windows será desligado, o computador será reiniciado e então o Menu de Boot aparecerá.

Conecte seu pendrive USB com Tails logo após escolher Menu de Boot, enquanto o Windows ainda estiver sendo desligado.

If your Windows has no Boot Menu option available, make sure that your intermediary Tails USB stick is plugged in and choose your USB stick directly in the list of devices.

Daqui em diante, nós Nós recomendamos que você apenas conecte seu pendrive USB com Tails durante o desligamento do Windows. Caso contrário, um vírus no Windows poderia infectar seu pendrive USB com Tails e minar sua segurança.

Tal ataque é possível em teoria mas muito improvável na prática. Nós não temos notícia de nenhum vírus capaz de infectar o Tails. Veja o nosso aviso sobre plugar Tails em sistemas não confiáveis.

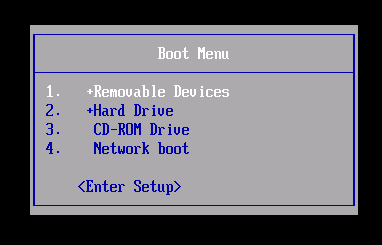

A lista do Menu de Boot é uma lisa de possíveis dispositivos de inicialização. A captura de tela a seguir mostra um exemplo de um Menu de Boot:

No Menu de Boot, selecione o seu pendrive USB e pressione Enter.

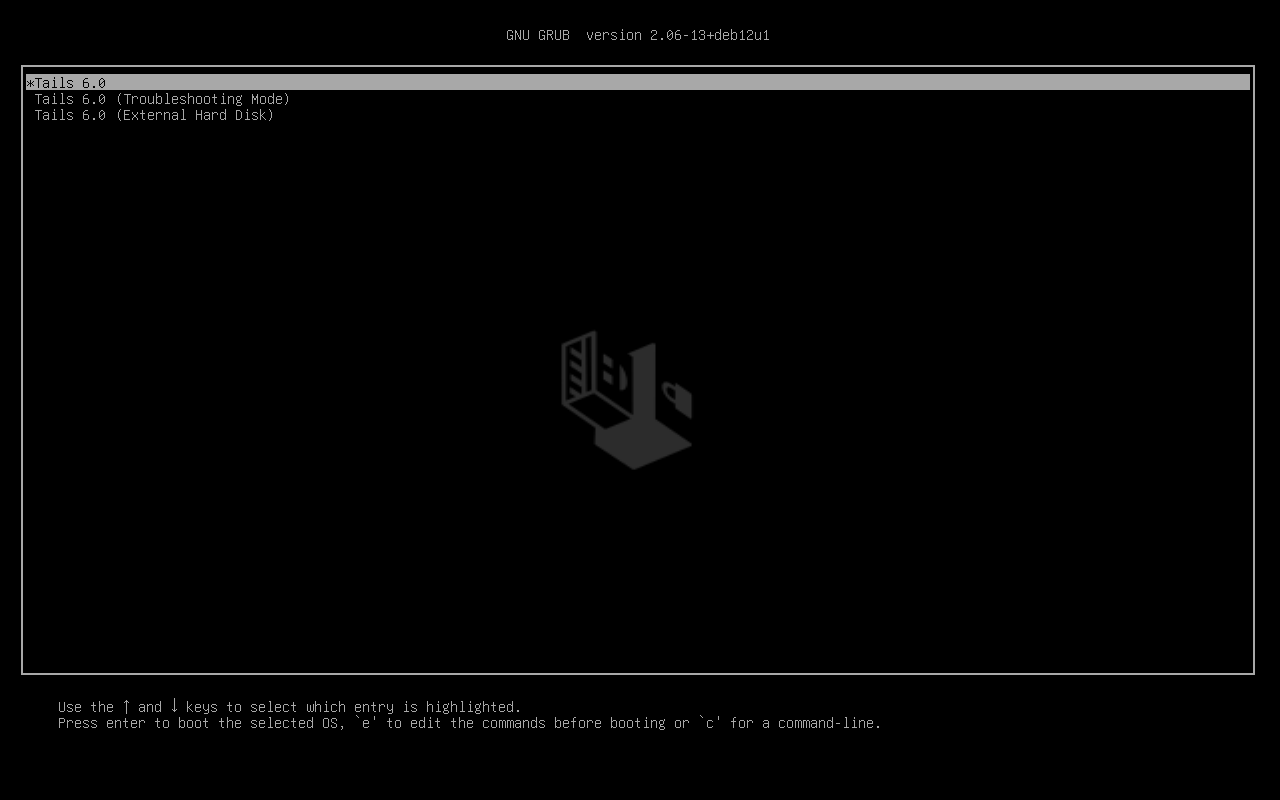

Se o computador iniciar no Tails, o Boot Loader aparecerá e o Tails iniciará automaticamente após 4 segundos.

A opção Troubleshooting Mode desabilita algumas funcionalidades do kernel Linux e pode funcionar melhor em alguns computadores. Você pode tentar esta opção caso creia que está tendo problemas de compatibilidade ao iniciar o Tails.

A opção External Hard Disk torna possível iniciar a partir de um disco externo e de alguns pendrives USB problemáticos.

Most computers do not start automatically on the Tails USB stick, but you can press a Boot Menu key to display a list of possible devices to start from.

Se o Windows 8 ou 10 também estiver instalado no computador, siga nossasinstruções para iniciar o Tails a partrir do Windows 8 ou 10. Iniciar o Tails a partir do Windows é mais fácil do que iniciar usando a tecla do Menu de Boot.

A captura de tela a seguir é um exemplo de um Menu de Boot:

Essa animação mostra como usar a tecla do Menu de Boot para iniciar no pendrive USB:

As instruções a seguir explicam detalhadamente como usar a tecla do Menu de Boot para iniciar no pendrive USB:

-

Certifique-se de ter instalado Tails usando uma das seguintes formas:

-

Deixe o pen drive USB conectado e desligue o computador.

Desligue o computador e conecte o pendrive USB com Tails.

Desligue o computador.

Conecte o outro pendrive USB com Tails a partir do qual você quer instalar clonar.

Desconecte o seu pendrive USB com Tails e mantenha o pendrive USB intermediário conectado.

-

Identifique as possíveis teclas do Menu de Boot de acordo com o fabricante do computador na lista seguinte:

Fabricante Tecla Acer F12, F9, F2, Esc Apple Opção Asus Esc Clevo F7 Dell F12 Fujitsu F12, Esc HP F9 Huawei F12 Intel F10 Lenovo F12, Novo MSI F11 Samsung Esc, F12, F2 Sony F11, Esc, F10 Toshiba F12 Outros… F12, Esc Em diversos computadores, uma mensagem que aparece muito rapidamente ao ligar pode explicar como ativar o Menu de Boot ou acessar as configurações da BIOS.

-

Ligue o computador.

Pressione imediatamente e várias vezes a primeira tecla do Menu de Boot identificada no passo 2.

-

Se o computador iniciar em outro sistema operacional ou retornar uma mensagem de erro, desligue o computador novamente e repita a etapa 3 para todas as possíveis teclas de Menu de Boot identificadas na etapa 2.

Se um menu de Boot com uma lista de dispositivos aparecer, selecione o seu pendrive USB e pressione Enter.

Se o computador iniciar no Tails, o Boot Loader aparecerá e o Tails iniciará automaticamente após 4 segundos.

-

Certifique-se de ter instalado Tails usando uma das seguintes formas:

-

Desligue o computador.

Deixe o pen drive USB conectado e desligue o computador.

Plugue o pen drive USB com Tails a partir do qual você quer fazer a instalação.

-

Conecte o seu pendrive USB Tails.

-

Ligue o computador.

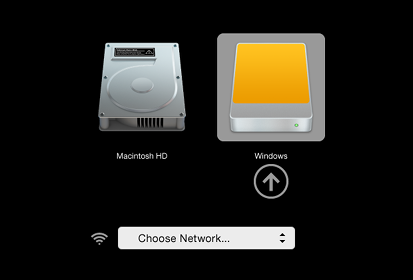

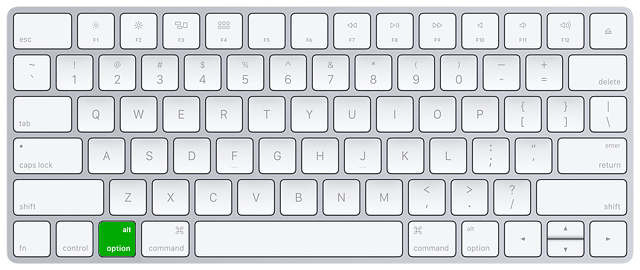

Immediately press-and-hold the Option key (⌥ or Alt key) when the startup sound is played.

Segure o botão até que a lista de possíveis discos de inicialização apareçam.

-

Selecione o pendrive USB e pressione Enter. O pendrive USB aparecerá como um disco rígido externo e pode estar rotulado EFI Boot ou Windows como na seguinte captura de tela:

Se o pendrive USB não aparecer na lista de discos de inicialização:

Wait 2–3 minutes and try again. Some USB sticks need some rest after installing.

Try all other USB ports on the computer. Some USB ports cannot be used to start from.

Certifique-se de ter instalado Tails usando uma das seguintes formas:

Make sure that you have verified your download of Tails.

Make sure that you have verified your download.

-

Try to install again on the same USB stick.

Try to install again on the same USB stick.

Try to install again on the same USB stick.

Try to install again on the same USB stick.

Try to install again on the same USB stick.

Try to install again on the same USB stick.

Try to install again on the same USB stick.

Try to install again on the same USB stick.

Try to install again on the same USB stick.

Try to install again on the same USB stick.

Try to install again on the same USB stick.

Try to install again on the same USB stick.

Try to install on a different USB stick.

Try to use the same USB stick to start on a different computer.

Se o computador ainda assim não mostrar o Boot Loader, pode ser que não seja possível iniciar o Tails no seu computador no momento.

-

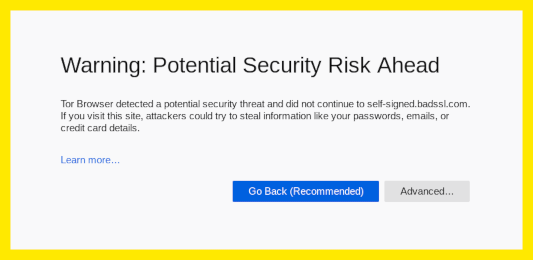

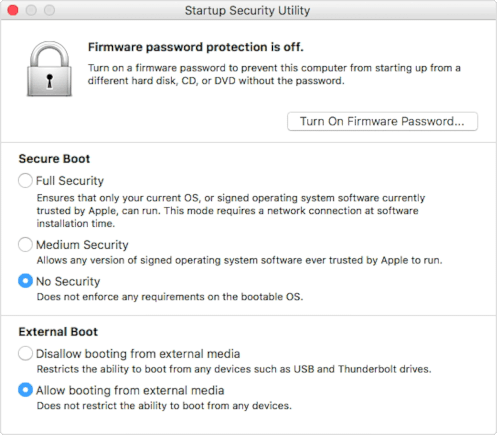

Se o seu Mac mostrar o seguinte erro:

Configurações de segurança não permitem esse Mac usar outro disco externo de inicialização.

Então você terá que mudar as configurações em Utilitário de segurança de inicialização do seu Mac para autorizar a inicialização à partir do Tails.

Para abrir o Utilitário de segurança de inicialização:

Ligue o seu Mac, então aperte e segure Command(⌘)+R imediatamente após você ver a logomarca da Apple. Seu Mac iniciará à partir da Recuperação do macOS.

Quando você ver a janela de utilitários do macOS, escolha Utilitários ▸ Utilitário de segurança de inicialização à partir da barra de menu.

Quando você tiver que se autenticar, clique em Inserir senha macOS, e então escolha uma conta de administrador e insira sua senha.

No Utilitário de segurança de inicialização:

Escolha Nenhuma segurança na opção Boot Seguro.

Escolha Permitir inicialização a partir de mídia externa no Boot Externo.

Para manter a proteção do seu Mac contra inicialização a partir de mídias externas não confiáveis você pode definir uma senha de firmware, disponível no macOS Mountain Lion e versões mais recentes. Uma senha de firmware impede usuários que não possuem a senha de inicializar a partir de qualquer mídia que não seja a mídia de inicialização configurada.

Se você esquecer a senha de firmware, será necessário um agendamento de serviço presencial em uma loja da Apple ou com uma assistência autorizada pela Apple.

A assistência da Apple possui mais informações sobre:

Se o computador iniciar no Tails, o Boot Loader aparecerá e o Tails iniciará automaticamente após 4 segundos.

A opção Troubleshooting Mode desabilita algumas funcionalidades do kernel Linux e pode funcionar melhor em alguns computadores. Você pode tentar esta opção caso creia que está tendo problemas de compatibilidade ao iniciar o Tails.

A opção External Hard Disk torna possível iniciar a partir de um disco externo e de alguns pendrives USB problemáticos.

Troubleshoot Tails not starting

-

Se nenhum menu de boot aparecer, consulte as Instruções sobre como iniciar o Tails usando a tecla do Menu de Boot.

-

Se nenhuma das possíveis teclas de Menu de Boot da técnica anterior funcionou, consulte as instruções de resolução de problemas para quando o Tails não inicia de jeito nenhum.

-

If the Boot Menu appears but your USB stick is not listed in the Boot Menu:

Wait 2–3 minutes and try again. Some USB sticks need some rest after installing.

Try all other USB ports on the computer. Some USB ports cannot be used to start from.

-

Se o seu pendrive USB está listado no menu de Boot, mas o Boot Loader não aparece:

Se o seu pendrive USB aparece na lista de discos de inicialização, mas o Boot Loader não aparece:

Wait 2–3 minutes and try again. Some USB sticks need some rest after installing.

Try all other USB ports on the computer. Some USB ports cannot be used to start from.

Certifique-se de ter instalado Tails usando uma das seguintes formas:

Make sure that you have verified your download of Tails.

Make sure that you have verified your download.

-

Try to install again on the same USB stick.

Try to install again on the same USB stick.

Try to install again on the same USB stick.

Try to install again on the same USB stick.

Try to install again on the same USB stick.

Try to install again on the same USB stick.

Try to install again on the same USB stick.

Try to install again on the same USB stick.

Try to install again on the same USB stick.

Try to install again on the same USB stick.

Try to install again on the same USB stick.

Try to install again on the same USB stick.

Try to install on a different USB stick.

Try to use the same USB stick to start on a different computer.

Se o seu computador continua sem mostrar o Boot Loader, pode ser que atualmente não seja possível iniciar o Tails no seu computador.

-

Se o Boor Loader aparece mas o Tails não consegue iniciar após o boot loader, veja a seção de resolução de problemas para quando o Tails não iniciar após o Boot Loader. seção de resolução de problemas para quando o Tails não iniciar após o Boot Loader.

Iniciar o computador usando uma tecla de Menu de Boot pode ser mais rápido do que iniciar o computador no Windows primeiro e depois no Tails. Nós recomendamos que você aprenda como iniciar o Tails usando a tecla de menu de boot caso você use Tails com frequência.

Apple não prioriza em colaborar com projetos de Software Livre. Seus novos hardwares geralmente são bem difíceis para desenvolvedores de software livre conseguirem fazer Linux e, consequentemente, Tails funcionarem. Hardware de PCs geralmente são mais abertos e funcionam melhor com Linux.

Boas-vindas ao Tails!

Starting the intermediary Tails

Starting the other Tails

Após o Menu de Boot, uma tela de carregamento aparecerá.

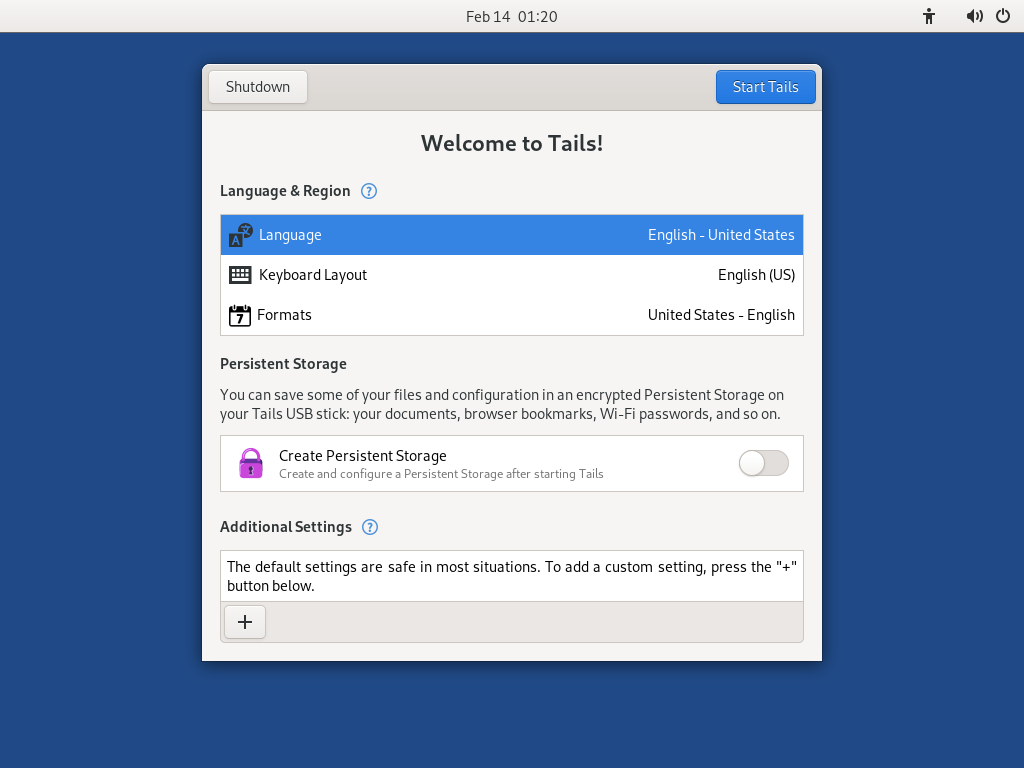

Um ou dois minutos depois do Boot Loader e da tela de carregamento, a Tela de Boas-vindas aparecerá.

If the following message about partitioning errors appears in the Welcome Screen, please start again from step 2: Verify your download.

Errors were detected in the partitioning of your Tails USB stick.

If the error persists, reinstall on a new USB stick.

If you are in a place where counterfeit electronics are common, we recommend that you buy your USB stick from an international supermarket chain, which should have a more reliable supply chain.

In the Welcome Screen, select your language and keyboard layout in the Language and Formats section. Click Start Tails.

Se o seu teclado ou touchpad não funcionarem, tente usar um teclado ou um mouse USB.

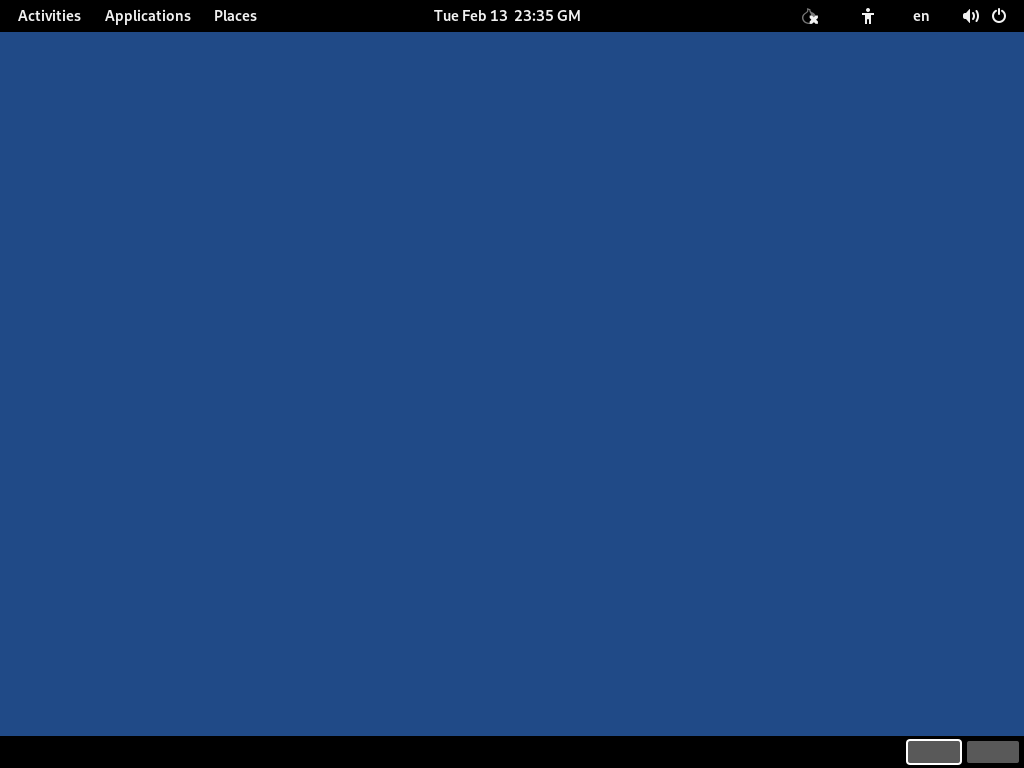

Após 15–30 segundos, a área de trabalho do Tails aparecerá.

Boas-vindas ao seu novo Tails!

Você conseguiu!

Você conseguiu iniciar o seu novo Tails no seu computador!

Parabéns por manter-se em segurança :)

Para continuar a descobrir o Tails, leia nossa documentação.

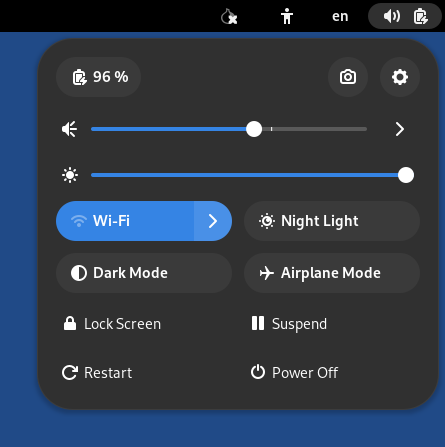

Teste seu Wi-Fi

Problemas com o Wi-Fi infelizmente são bem comuns no Tails e no Linux em geral. Para testar se sua interface de Wi-Fi funciona no Tails:

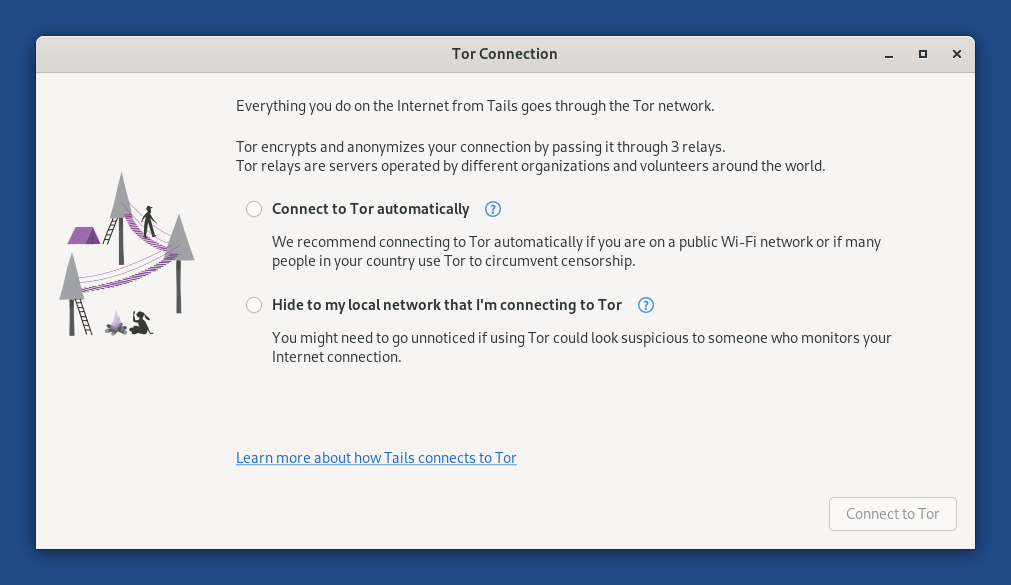

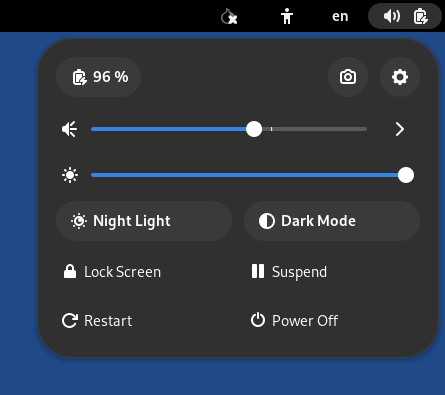

Abra o menu de sistema no canto superior direito:

Click

on the

right of the Wi-Fi button.

on the

right of the Wi-Fi button.A list of available Wi-Fi networks appears below the Wi-Fi button.

Após estabelecer uma conexão a uma rede local, o assitente de Conexão à rede Tor aparecerá para te ajudar a conectar a rede Tor.

To learn more about the Tor network, go to Connecting to the Tor network.

Troubleshooting Wi-Fi not working

Se a sua interface Wi-Fi não estiver funcionando, você pode se deparar com um dos seguintes:

O menu Wi-Fi não aparece no menu do sistema:

There is a Wi-Fi menu in the system menu, but connecting to a Wi-Fi network fails.

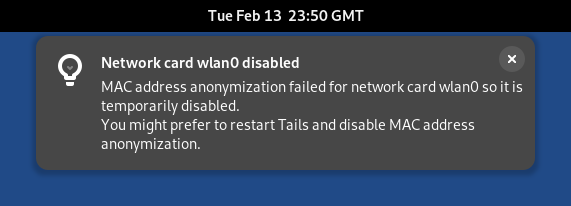

A interface está desabilitada porque a anonimização de endereço MAC falhou:

Nesse caso, você pode desabilitar a anonimização do endereço MAC na Tela de Boas-Vindas. Fazer isso tem implicações de segurança, então leia cuidadosamente a nossa documentação sobre anonimização de endereços MAC.

A seguinte notificação aparece:

Conexão falhou: falha na ativação da conexão de rede

Para conectar à Internet, você pode tentar:

Usar um cabo Ethernet no lugar do Wi-Fi, se possível. Interfaces com fio funcionam de maneira muito mais confiável que Wi-Fi no Tails.

Compartilhe o Wi-Fi ou dados móveis do seu celular usando um cabo USB. Compartilhar uma conexão dessa maneira é chamado, em inglês, de Tethering USB.

Veja as instruções para:

-

Apenas compartilhar dados moveis funciona em iPhones e iPads; Wi-Fi não funciona.

Tails não pode esconder a informação que identifica o seu celular na sua rede local. Se você conectar seu celular a:

Uma rede Wi-Fi, a rede poderá ver o endereço MAC do seu celular.

Isso tem implicações de segurança que explicamos na nossa documentação sobre anonimização de endereço MAC. Alguns celulares têm uma funcionalidade para esconder o endereço MAC do dispositivo.

Uma rede de dados móveis, a rede poderá ver o identificador do seu chip SIM (IMSI) e o número de serie do seu celular (IMEI).

-

Compre um adaptador Wi-Fi USB que funcione no Tails:

Vendor Model Size Speed Price Buy offline Buy online Panda Wireless Ultra Nano 150 Mbit/s $20 No Amazon ThinkPenguin TPE-N150USB Nano 150 Mbit/s $64 No ThinkPenguin Veja na nossa lista de problemas conhecidos com Wi-Fi se há uma forma de fazer sua interface Wi-Fi funcionar no Tails.