Limitations of Tor

Tails не скрывает, что вы пользуетесь Tor и, возможно, Tails

Всё, что вы делаете онлайн в Tails, проходит через сеть Tor.

Tor and Tails don't protect you by making you look like any random Internet user, but by making all Tor and Tails users look the same. It becomes impossible to know who is who among all users.

Your Internet service provider (ISP) and local network can see that you connect to the Tor network. But, they cannot know which sites you visit. To also hide that you connect to Tor, use a Tor bridge.

Посещаемые сайты могут узнать, используете ли вы Tor, ведь список выходных узлов сети Tor ни для кого не секрет.

Если человек не использует мосты, то родительский контроль, провайдеры и государственная цензура могут определять подключения к сети Tor и блокировать их.

Многие сайты предлагают капчу. Другие вообще блокируют доступ из сети Tor.

Выходные узлы могут следить за трафиком к серверу назначения

Tor hides your location from destination servers, but it does not encrypt all your communication. The last relay of a Tor circuit, called the exit node, establishes the actual connection to the destination server. This last step can be unencrypted, for example, if you connect to a website using HTTP instead of HTTPS.

На что способен выходной узел?

Observe your traffic. That is why Tor Browser and Tails include tools to encrypt the connection between the exit node and the destination server, whenever possible.

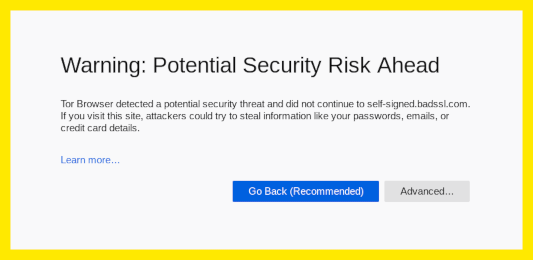

Притвориться просматриваемым сайтом. Атака, известная как machine-in-the-middle (MitM), «машина посередине». Вот почему важно обращать особое внимание на предупреждения безопасности в Tor Browser. Если вы получите такое предупреждение, используйте функцию создания новой личности в Tor Browser. При этом выходной узел изменится.

To learn more about what information is available to someone observing the different parts of a Tor circuit, see the interactive graphics at Tor Support: How HTTPS encryption and Tor works in Tor Browser to enhance your privacy and anonymity.

Известны примеры, когда узлы использовались для сбора важной информации о незашифрованных соединениях. Мы регулярно находили такие вредоносные выходные узлы в сети Tor и убирали их. См. Ars Technica: Security expert used Tor to collect government e-mail passwords.

Если видеть оба конца цепочки Tor, можно идентифицировать человека

An adversary, who could control the 3 relays in a circuit, could deanonymize Tor users.

Tor chooses 3 relays that belong to 3 different network operators for each circuit.

Tails takes extra measures to use different circuits for different applications.

The Tor network has more than 6 000 relays. Organizations running Tor relays include universities like the MIT, activist groups like Riseup, nonprofits like Derechos Digitales, Internet hosting companies like Private Internet Access, and so on. The huge diversity of people and organizations running Tor relays makes it more secure and more sustainable.

Бывают злоумышленники с большими возможностями. Они способны анализировать время прохождения пакетов данных и формат трафика, входящего и покидающего сеть Tor. В этих условиях можно деанонимизировать пользователей Tor. Такие атаки называются атаками корреляции трафика (end-to-end correlation). При этом злоумышленник должен мониторить оба конца цепочки Tor одновременно.

Никакая сеть для обеспечения анонимности, если речь идёт о скоростных соединениях (например, веб-сёрфинге или обмене сообщениями в мессенджерах), не может гарантировать стопроцентную защиту от атак корреляции. При этом, скажем, VPN менее безопасны, чем Tor, потому что у VPN нет трёх промежуточных узлов.

End-to-end correlation attacks have been studied in research papers, but we don't know of any actual use to deanonymize Tor users. For an example, see Murdoch and Zieliński: Sampled Traffic Analysis by Internet-Exchange-Level Adversaries.