Limitazioni di Tor

Tails rende visibile che stai usando Tor e probabilmente Tails

Tutto quello che fai su Internet da Tails passa attraverso la rete Tor.

Tor and Tails don't protect you by making you look like any random Internet user, but by making all Tor and Tails users look the same. It becomes impossible to know who is who among all users.

Your Internet service provider (ISP) and local network can see that you connect to the Tor network. But, they cannot know which sites you visit. To also hide that you connect to Tor, use a Tor bridge.

I siti che visiti possono sapere che stai usando Tor, perché la lista degli exit node della rete Tor è pubblica.

I controlli parentali, i fornitori di servizi Internet e i paesi con una pesante censura possono identificare e bloccare le connessioni alla rete Tor che non utilizzano i Tor bridges.

Molti siti web richiedono di risolvere un CAPTCHA o di bloccare l'accesso dalla rete Tor.

Gli exit node possono intercettare il traffico verso il server di destinazione

Tor nasconde la tua posizione ai server di destinazione, ma non cripta tutte le tue comunicazioni. L'ultimo relè di un circuito Tor, chiamato exit node, stabilisce l'effettiva connessione al server di destinazione. Quest'ultimo passo può essere non criptato ma in chiaro, ad esempio, se ti connetti a un sito web usando HTTP invece di HTTPS.

L'exit node può:

Osservare il tuo traffico. Questo è il motivo per cui Tor Browser e Tails hanno inclusi strumenti per criptare la connessione tra l'exit node e il server di destinazione, quando possibile.

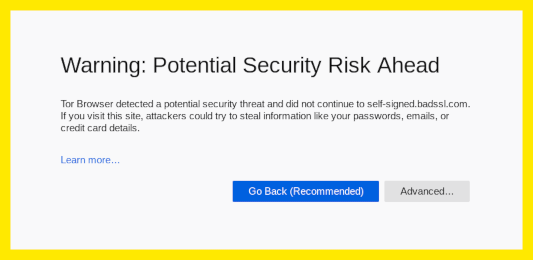

Fingere di essere il server di destinazione, una tecnica conosciuta come attacco machine-in-the-middle (MitM). Ecco perché dovresti prestare ancora più attenzione agli avvisi di sicurezza in Tor Browser. Se ricevi questo avviso, usa la funzione Nuova identità di Tor Browser per cambiare l'exit node.

To learn more about what information is available to someone observing the different parts of a Tor circuit, see the interactive graphics at Tor Support: How HTTPS encryption and Tor works in Tor Browser to enhance your privacy and anonymity.

Gli exit node di Tor sono stati usati in passato per raccogliere informazioni sensibili da connessioni non criptate. I nodi di uscita Pericolosi sono regolarmente identificati e rimossi dalla rete Tor. Come esempio, vedi Ars Technica: Esperto di sicurezza ha usato Tor per raccogliere le password delle e-mail del governo.

Gli avversari che guardano entrambe le estremità di un circuito Tor potrebbero identificare gli utenti

Un avversario, potrebbe controllare i 3 relè di un circuito, potrebbe rivelare gli utenti di Tor.

Tor sceglie 3 relè che appartengono a 3 diversi operatori di rete per ogni circuito.

Tails adotta misure supplementari per utilizzare circuiti diversi per applicazioni diverse.

La rete Tor ha più di 6.000 relè. Le organizzazioni che gestiscono i relè Tor includono università come il MIT, gruppi di attivisti come Riseup, organizzazioni non profit come Derechos Digitales, aziende di hosting Internet come Private Internet Access, e così via. La grande diversità di persone e organizzazioni che gestiscono i relè Tor lo rende più sicuro e più sostenibile.

Un potente avversario, in grado di analizzare i tempi e la forma del traffico in entrata e in uscita dalla rete Tor, potrebbe essere in grado di rendere identificabili gli utenti Tor. Questi attacchi sono chiamati attacchi di correlazione end-to-end, perché l'attaccante deve osservare entrambe le estremità di un circuito Tor nello stesso momento.

Nessuna rete di anonimato utilizzata per connessioni rapide, come la navigazione sul web o la messaggistica istantanea, può proteggere al 100% da attacchi di correlazione end-to-end. In questo caso, le VPN (Virtual Private Network) sono meno sicure di Tor, perché non utilizzano 3 relè indipendenti.

Gli attacchi correlati end-to-end sono stati studiati in lavori di ricerca, ma non siamo a conoscenza di un uso effettivo per togliere l'anonimato agli utenti di Tor. Come esempio, vediMurdoch e Zieliński:Sampled Traffic Analysis by Internet-Exchange-Level Adversaries.