Einschränkungen von Tor

Tails macht deutlich, dass Sie Tor und wahrscheinlich Tails verwenden

Alles, was Sie im Internet von Tails aus tun, geht über das Tor-Netzwerk.

Tor and Tails don't protect you by making you look like any random Internet user, but by making all Tor and Tails users look the same. It becomes impossible to know who is who among all users.

Your Internet service provider (ISP) and local network can see that you connect to the Tor network. But, they cannot know which sites you visit. To also hide that you connect to Tor, use a Tor bridge.

Die Websites, die Sie besuchen, können erkennen, dass Sie Tor verwenden, da die Liste der Exit-Nodes des Tor-Netzwerks öffentlich ist.

Elterliche Kontrollen, Internetdienstanbieter und Länder mit strenger Zensur können Verbindungen zum Tor-Netzwerk identifizieren und blockieren, die keine Tor-Bridges verwenden.

Viele Websites verlangen von Ihnen, ein CAPTCHA zu lösen, oder blockieren den Zugriff vom Tor-Netzwerk.

Exit-Knoten können den Datenverkehr zum Zielserver abfangen

Tor verbirgt Ihren Standort vor Zielservern, aber es verschlüsselt nicht alle Ihre Kommunikation. Der letzte Relais eines Tor-Zirkels, der als Exit-Knoten bezeichnet wird, stellt die tatsächliche Verbindung zum Zielserver her. Dieser letzte Schritt kann unverschlüsselt sein, beispielsweise wenn Sie sich mit einer Website über HTTP anstelle von HTTPS verbinden.

Der Exit-Knoten kann:

Beobachten Sie Ihren Datenverkehr. Deshalb enthalten Tor Browser und Tails Werkzeuge, um die Verbindung zwischen dem Exit-Knoten und dem Zielserver, wann immer möglich, zu verschlüsseln.

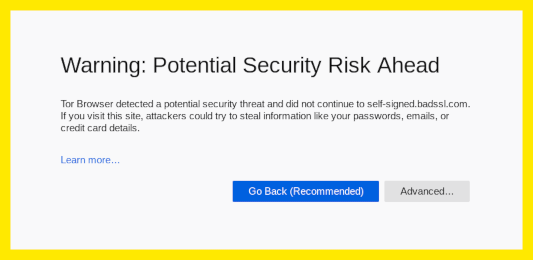

Tun Sie so, als ob Sie der Zielserver sind, eine Technik, die als Man-in-the-Middle-Angriff (MitM) bekannt ist. Aus diesem Grund sollten Sie den Sicherheitswarnungen im Tor Browser noch mehr Beachtung schenken. Wenn Sie eine solche Warnung erhalten, verwenden Sie die Neue Identität-Funktion des Tor Browser, um den Exit-Knoten zu wechseln.

To learn more about what information is available to someone observing the different parts of a Tor circuit, see the interactive graphics at Tor Support: How HTTPS encryption and Tor works in Tor Browser to enhance your privacy and anonymity.

Tor-Exit-Knoten wurden in der Vergangenheit genutzt, um sensible Informationen aus unverschlüsselten Verbindungen zu sammeln. Bösartige Exit-Knoten werden regelmäßig identifiziert und aus dem Tor-Netzwerk entfernt. Zum Beispiel siehe Ars Technica: Sicherheitsexperte verwendete Tor, um Regierungs-E-Mail-Passwörter zu sammeln.

Gegner, die beide Enden eines Tor-Circuits überwachen, könnten Nutzer identifizieren

Ein Angreifer, der die 3 Relais in einem Circuit kontrollieren könnte, könnte Tor-Nutzer deanonymisieren.

Tor wählt für jede Verbindung 3 Relais aus, die zu 3 verschiedenen Netzwerkbetreibern gehören.

Tails ergreift zusätzliche Maßnahmen, um verschiedene Verbindungen für verschiedene Anwendungen zu verwenden.

Das Tor-Netzwerk verfügt über mehr als 6.000 Relais. Zu den Organisationen, die Tor-Relais betreiben, gehören Universitäten wie das MIT, Aktivistengruppen wie Riseup, Non-Profit-Organisationen wie Derechos Digitales, Internet-Hosting-Unternehmen wie Private Internet Access und viele andere. Die enorme Vielfalt an Personen und Organisationen, die Tor-Relais betreiben, macht es sicherer und nachhaltiger.

Ein mächtiger Gegner, der die zeitlichen Abläufe und die Form des Datenverkehrs, der in das Tor-Netzwerk ein- und aus ihm austritt, analysieren könnte, wäre in der Lage, Tor-Nutzer zu deanonymisieren. Diese Angriffe werden als end-to-end-Korrelation-Angriffe bezeichnet, da der Angreifer beide Enden eines Tor-Circuits zur selben Zeit beobachten muss.

Kein Anonymitätsnetzwerk, das für schnelle Verbindungen wie das Browsen im Internet oder Instant Messaging verwendet wird, kann 100 % Schutz vor End-to-End-Korrelation-Angriffen bieten. In diesem Fall sind VPNs (Virtuelle Private Netzwerke) weniger sicher als Tor, da sie keine drei unabhängigen Relais verwenden.

End-to-End-Korrelation-Angriffe wurden in Forschungsarbeiten untersucht, aber es ist uns nicht bekannt, dass sie tatsächlich verwendet wurden, um Tor-Nutzer zu deanonymisieren. Ein Beispiel dafür ist Murdoch und Zieliński: Sampled Traffic Analysis by Internet-Exchange-Level Adversaries.